Rozšířená podpora operačního systému Windows Vista byla ukončena v roce 2017, nicméně tento systém lze stále instalovat a aktualizovat alespoň s posledním vydáním bezpečnostních aktualizací právě z roku 2017. Celý příspěvek

Rozšířená podpora operačního systému Windows Vista byla ukončena v roce 2017, nicméně tento systém lze stále instalovat a aktualizovat alespoň s posledním vydáním bezpečnostních aktualizací právě z roku 2017. Celý příspěvek

Archiv štítku: informační technologie

Problém s ověřením rozšíření u Mozilla Firefox

![]() Včera se Firefox začal potýkat s problémem ověření digitálních podpisů všech nainstalovaných rozšíření. Momentálně ještě není k dispozici finální oprava, ale kupříkladu uživatelé, kteří si aktualizují tento internetový prohlížeč sami, případně spoléhají na svou linuxovou distribuci, budou problémy spojenými s nemožností používat svá oblíbená rozšíření trpět delší dobu. Pokud ale nikdo z nás čekat nechce, může se o aktualizaci postarat sám, a to povolením instalací tzv. studií. O tom, jak využít této možnosti je právě tento článek.

Včera se Firefox začal potýkat s problémem ověření digitálních podpisů všech nainstalovaných rozšíření. Momentálně ještě není k dispozici finální oprava, ale kupříkladu uživatelé, kteří si aktualizují tento internetový prohlížeč sami, případně spoléhají na svou linuxovou distribuci, budou problémy spojenými s nemožností používat svá oblíbená rozšíření trpět delší dobu. Pokud ale nikdo z nás čekat nechce, může se o aktualizaci postarat sám, a to povolením instalací tzv. studií. O tom, jak využít této možnosti je právě tento článek.

Přímé skenování do dokumentu v Microsoft Word

Čas od času je potřeba nějaký tištěný dokument oskenovat, a následně uložit na diskové úložiště nebo odeslat elektronickou poštou. V prostředí Microsoft Windows můžeme použít Nástroj Fax a skener, který ale umožňuje oskenovaný dokument uložit pouze ve formátu obrázku. V dřívějších verzích Microsoft Word jsme se mohli setkat s možností skenovat přímo do dokumentů. Dnes ale tuto možnost přímo dostupnou nemáme. Pojďme se ale podívat, jak lze jednoduchým způsobem přidat tlačítko pro oskenování tištěné stránky a vložení obrázku do dokumentu MS Word. Celý příspěvek

Čas od času je potřeba nějaký tištěný dokument oskenovat, a následně uložit na diskové úložiště nebo odeslat elektronickou poštou. V prostředí Microsoft Windows můžeme použít Nástroj Fax a skener, který ale umožňuje oskenovaný dokument uložit pouze ve formátu obrázku. V dřívějších verzích Microsoft Word jsme se mohli setkat s možností skenovat přímo do dokumentů. Dnes ale tuto možnost přímo dostupnou nemáme. Pojďme se ale podívat, jak lze jednoduchým způsobem přidat tlačítko pro oskenování tištěné stránky a vložení obrázku do dokumentu MS Word. Celý příspěvek

Anonymous transparent proxy through Tor on OpenWRT/LEDE

In some public places we want to connect to the Internet without someone watching us. It can be local provider, hotel personnel or something else. With Tor, we can build small machine acting as transparent proxy for simple services as browsing, emails, chatting. In my case, I will use WRAP board with two WiFi cards and OpenWRT/LEDE operating system inside.

In some public places we want to connect to the Internet without someone watching us. It can be local provider, hotel personnel or something else. With Tor, we can build small machine acting as transparent proxy for simple services as browsing, emails, chatting. In my case, I will use WRAP board with two WiFi cards and OpenWRT/LEDE operating system inside.

Celý příspěvek

Instalace OpenWRT do Mikrotik RouterBOARD 512

O tom, že se zařízení Mikrotik RouterBOARD vyznačují vysokou spolehlivostí a kvalitně zpracovaným síťovým operačním systémem se asi nemá cenu zmiňovat. Může ale nastat situace, kdy jsme místo RouterOS nuceni nasadit jiný operační systém. Důvodem pro takovou změnu může být licenční politika Mikrotiku nebo absence pokročilejších vlastností. Právě druhá možnost byla tím, proč jsem se na zařízení rozhodl nainstalovat operační systém OpenWRT, konkrétně potřeba služby OpenVPN s podporou UDP a IPv6 skrze rozhraní TUN. Celý příspěvek

O tom, že se zařízení Mikrotik RouterBOARD vyznačují vysokou spolehlivostí a kvalitně zpracovaným síťovým operačním systémem se asi nemá cenu zmiňovat. Může ale nastat situace, kdy jsme místo RouterOS nuceni nasadit jiný operační systém. Důvodem pro takovou změnu může být licenční politika Mikrotiku nebo absence pokročilejších vlastností. Právě druhá možnost byla tím, proč jsem se na zařízení rozhodl nainstalovat operační systém OpenWRT, konkrétně potřeba služby OpenVPN s podporou UDP a IPv6 skrze rozhraní TUN. Celý příspěvek

Nativní Ubuntu ve Windows 10 build 14316

S Windows verze 10 přinesl Microsoft každému uživateli do té doby nevídanou možnost zkoušet vývojové verze operačního systému ještě před jejich uvedením ve stabilním stavu. V momentálně posledním sestavení 14316 jsme se dočkali ještě před několika lety takřka nemožného. Tím je integrace GNU/Linux přímo v operačním systému. Tato podpora nicméně není zapnuta automaticky, ale je nutné ji aktivovat jako vlastnost systému. Na tomto duálním ekosystému spolupracuje Microsoft s vydavatelem nejrozšířenější linuxové distribuce Ubuntu, společností Canonical. Celý příspěvek

S Windows verze 10 přinesl Microsoft každému uživateli do té doby nevídanou možnost zkoušet vývojové verze operačního systému ještě před jejich uvedením ve stabilním stavu. V momentálně posledním sestavení 14316 jsme se dočkali ještě před několika lety takřka nemožného. Tím je integrace GNU/Linux přímo v operačním systému. Tato podpora nicméně není zapnuta automaticky, ale je nutné ji aktivovat jako vlastnost systému. Na tomto duálním ekosystému spolupracuje Microsoft s vydavatelem nejrozšířenější linuxové distribuce Ubuntu, společností Canonical. Celý příspěvek

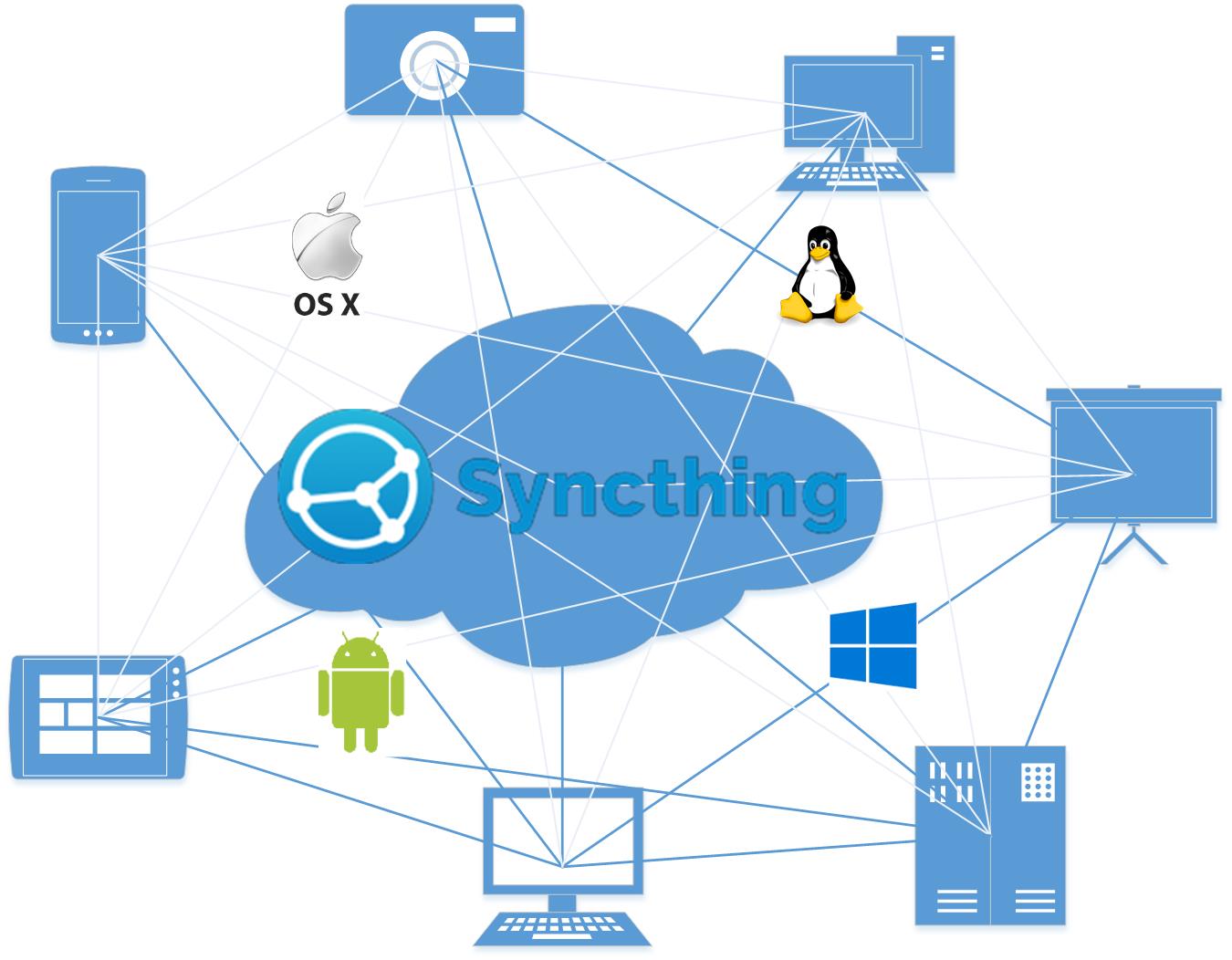

Instalace Syncthing v Arch Linux a globální sdílení složek

Kopírování aktuálních dat mezi několika zařízeními je důležitým současným požadavkem. Často se dostaneme do situace, kdy na svém chytrém telefonu chceme zpřístupnit něco, co máme uloženo na stolním počítači nebo notebooku, či naopak. Jednou takovou možností je využití běžného sdílení souborů, kde zdrojové zařízení ze kterého data zpřístupňujeme musí být spuštěn a dostupný, a druhou pak synchronizace. V případě synchronizace jsou datové soubory po jejich změně automaticky překopírovány na předem vybraná zařízení. Tyto soubory jsou tedy dostupné i při odpojeném datovém připojení (tzv. offline režim). Jako synchronizační službu můžeme použít např. OneDrive, Google Drive, DropBox, iCloud, Syncthing, BTsync, ownCloud a jiné. Celý příspěvek

Kopírování aktuálních dat mezi několika zařízeními je důležitým současným požadavkem. Často se dostaneme do situace, kdy na svém chytrém telefonu chceme zpřístupnit něco, co máme uloženo na stolním počítači nebo notebooku, či naopak. Jednou takovou možností je využití běžného sdílení souborů, kde zdrojové zařízení ze kterého data zpřístupňujeme musí být spuštěn a dostupný, a druhou pak synchronizace. V případě synchronizace jsou datové soubory po jejich změně automaticky překopírovány na předem vybraná zařízení. Tyto soubory jsou tedy dostupné i při odpojeném datovém připojení (tzv. offline režim). Jako synchronizační službu můžeme použít např. OneDrive, Google Drive, DropBox, iCloud, Syncthing, BTsync, ownCloud a jiné. Celý příspěvek

LDAP adresářové servery pro správu uživatelských identit

Dnešní společnosti stále více vnímají požadavky na přístup ke sdíleným zdrojům z řad vlastních zaměstnanců, zákazníků a obchodních partnerů mimo jejich tradiční hranice. Potřeba umožnit přístup uživatelům z několika různých stran se stává stále více potřebná, stejně jako jednotlivé vize užití a realizace. Důležitým aspektem však zůstává bezpečnost všech navržených přístupových prvků celého systému. Celý příspěvek

WiFi z příkazového řádku MS Windows

Příkazový řádek není pouze doménou systémů UNIX, ale můžeme ho použít i v prostředí Microsoft Windows. Zejména díky Powershell můžeme v tomto režimu ovládat kompletně celý systém Windows. Nejsme tedy odkázáni na grafické rozhraní. O tom, že lze některé funkce ovládat i z klasické příkazové řádky, tedy předchůdci Powershell, je tento článek. Celý příspěvek

Příkazový řádek není pouze doménou systémů UNIX, ale můžeme ho použít i v prostředí Microsoft Windows. Zejména díky Powershell můžeme v tomto režimu ovládat kompletně celý systém Windows. Nejsme tedy odkázáni na grafické rozhraní. O tom, že lze některé funkce ovládat i z klasické příkazové řádky, tedy předchůdci Powershell, je tento článek. Celý příspěvek

Zkušenosti z provozu IPv6

Po zhruba dvou týdnech provozu IPv6 je čas na krátké zhodnocení. S brokerem Hurricane Electric se za tu dobu nevyskytl žádný problém. V porovnání s IPv4 je rychlost o něco menší, nicméně se jedná o jednotky procent. To je pochopitelné, jelikož je protokol IPv6 tunelován a prochází dalšími body infrastruktury.

Po zhruba dvou týdnech provozu IPv6 je čas na krátké zhodnocení. S brokerem Hurricane Electric se za tu dobu nevyskytl žádný problém. V porovnání s IPv4 je rychlost o něco menší, nicméně se jedná o jednotky procent. To je pochopitelné, jelikož je protokol IPv6 tunelován a prochází dalšími body infrastruktury.

Při pohledu na poměr provozu IPv4 ku IPv6 (odečten zmíněný tunel), je vidět, že pro mnoho služeb je protokol IPv6 preferován. Samozřejmě ale pouze v případě, že je cílová služba dostupná přes IPv6. V současné době je však takových služeb odhadem 10 %. Zejména velké ICT společnosti podporují pro přístup oba dva protokoly. Celý příspěvek

Jak jsem nasadil IPv6

O IP verze 6 je slyšet zejména ve spojení s docházejícími rozsahy IP verze 4, tedy s volnými IP adresami. Byl jsem v přesvědčení, že se mě momentálně tento důvod jako uživatele prakticky nedotýká, proto jsem IPv6 velmi dlouho ignoroval. Dokonce jsem jeho podporu na síťových prvcích a službách zakazoval. Nikdy jsem nepocítil nějaké omezení ani nutnost IPv6 ve své síti mít. Popravdě, ve svém okolí nevím o nikom, kdo by cíleně tuto technologii využíval. Z části mne také odrazovala fráze odborné veřejnosti: „U IPv6 zapomeňte vše, co jste věděli o IPv4.“ Celý příspěvek

O IP verze 6 je slyšet zejména ve spojení s docházejícími rozsahy IP verze 4, tedy s volnými IP adresami. Byl jsem v přesvědčení, že se mě momentálně tento důvod jako uživatele prakticky nedotýká, proto jsem IPv6 velmi dlouho ignoroval. Dokonce jsem jeho podporu na síťových prvcích a službách zakazoval. Nikdy jsem nepocítil nějaké omezení ani nutnost IPv6 ve své síti mít. Popravdě, ve svém okolí nevím o nikom, kdo by cíleně tuto technologii využíval. Z části mne také odrazovala fráze odborné veřejnosti: „U IPv6 zapomeňte vše, co jste věděli o IPv4.“ Celý příspěvek

Šifrování a podepisování datové komunikace s pomocí GnuPG

GnuPG je kompletní implementací OpenPGP standardu RFC4880. GnuPG (GPG) umožňuje šifrovat a podepisovat data a datovou komunikaci, obsahuje sofistikovanou správu kryptografických klíčů a systém veřejných adresářů tyto klíče shromažďující a distribuující. GPG také poskytuje podporu pro S/MIME a SSH. Na rozdíl od služby/sítě TOR není GnuPG primárně určeno pro poskytnutí anonymity, ale k zabezpečení soukromí. Celý příspěvek

Množství entropie v GNU/Linux

Vypadá obrázek zmateně? Ano, obsahuje totiž „entropii“. Entropie, v pojetí informačních technologií množství náhodných dat, je důležitým vstupem pro mnoho kryptografických algoritmů, které zajišťují bezpečný přenos nejrůznějších informací. Dostatečný počet a kvalita „neurčitosti“ se také přímo podílí na schopnosti zachycené šifrované informace nějakým způsobem prolomit. Ač se zdá jednoduché tato náhodná data získat, v některých případech je lze matematickým výpočtem zpětně zjistit. V prostředí ICT je proto jednou z nejdůležitějších úloh nashromáždit co největší množství kvalitní entropie, která může být následně využita, a kterou žádným způsobem nelze predikovat nebo dopočítat. Celý příspěvek

Vypadá obrázek zmateně? Ano, obsahuje totiž „entropii“. Entropie, v pojetí informačních technologií množství náhodných dat, je důležitým vstupem pro mnoho kryptografických algoritmů, které zajišťují bezpečný přenos nejrůznějších informací. Dostatečný počet a kvalita „neurčitosti“ se také přímo podílí na schopnosti zachycené šifrované informace nějakým způsobem prolomit. Ač se zdá jednoduché tato náhodná data získat, v některých případech je lze matematickým výpočtem zpětně zjistit. V prostředí ICT je proto jednou z nejdůležitějších úloh nashromáždit co největší množství kvalitní entropie, která může být následně využita, a kterou žádným způsobem nelze predikovat nebo dopočítat. Celý příspěvek

WiFi z příkazového řádku GNU/Linux

O tom, jak nastavit WiFi rozhraní v distribucích GNU/Linux, lze nalézt velké množství zdrojů. V poslední době se setkáváme zejména s přístupem, kdy je automaticky operačním systémem příslušné rozhraní nalezeno, připojeno do systému a využíváno. Můžeme se však dostat do situace, kdy nám z nějakého důvodu tento, systémem řízený, proces nevyhovuje. Celý příspěvek

O tom, jak nastavit WiFi rozhraní v distribucích GNU/Linux, lze nalézt velké množství zdrojů. V poslední době se setkáváme zejména s přístupem, kdy je automaticky operačním systémem příslušné rozhraní nalezeno, připojeno do systému a využíváno. Můžeme se však dostat do situace, kdy nám z nějakého důvodu tento, systémem řízený, proces nevyhovuje. Celý příspěvek

Certifikační autorita Let’s Encrypt v beta režimu

Nová certifikační autorita Let’s Encrypt začala generovat digitální certifikáty pro domény, které jsou přihlášeny do testovacího provozu a figurují na příslušném whitelistu. Celý příspěvek

Nová certifikační autorita Let’s Encrypt začala generovat digitální certifikáty pro domény, které jsou přihlášeny do testovacího provozu a figurují na příslušném whitelistu. Celý příspěvek

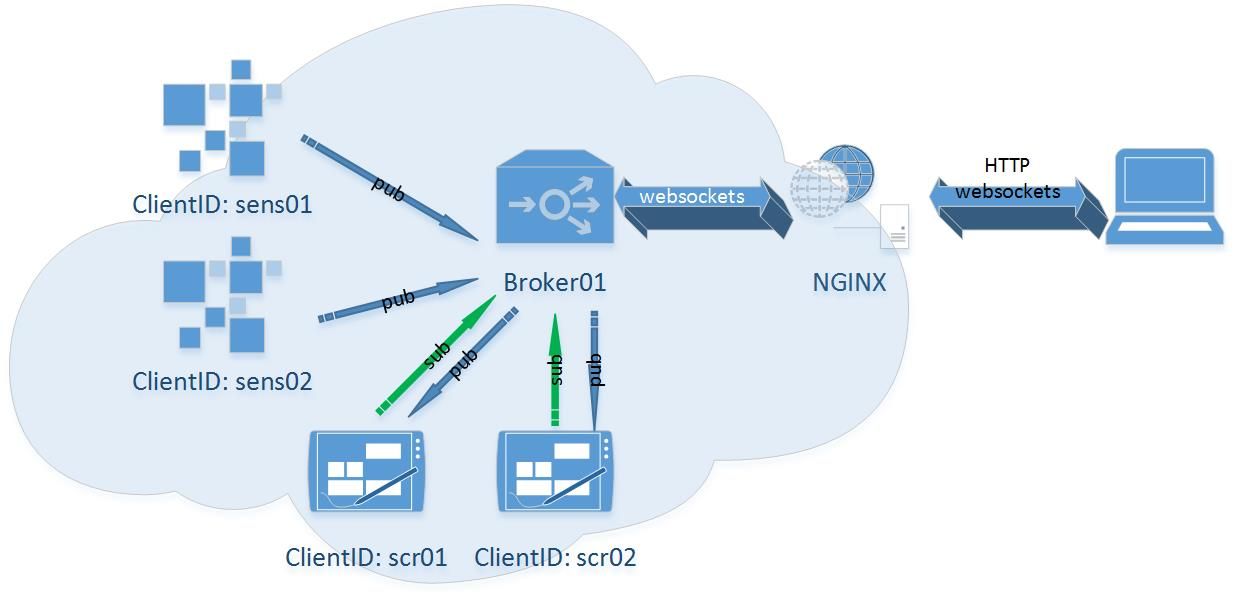

Nastavení Mosquitto MQTT brokera s reverzním proxy serverem NGINX

MQ Telemetry Transport (MQTT) protokol umožňuje přenos informací, zejména od nejrůznějších senzorů a jednoduchých zařízení, do infrastruktury sloužící pro jejich zpracování. S tím souvisí i zobrazení těchto informací koncovým uživatelům na jednoduchých internetových portálech. Pro tento účel je vhodné přetransformovat MQTT do lépe použitelného a infrastrukturou prostupného protokolu, kterým může být websockets. V následujícím textu bude popsáno nastavení a zprovoznění MQTT brokera Mosquitto s reverzním proxy serverem NGINX. Celý příspěvek

MQ Telemetry Transport (MQTT) protokol umožňuje přenos informací, zejména od nejrůznějších senzorů a jednoduchých zařízení, do infrastruktury sloužící pro jejich zpracování. S tím souvisí i zobrazení těchto informací koncovým uživatelům na jednoduchých internetových portálech. Pro tento účel je vhodné přetransformovat MQTT do lépe použitelného a infrastrukturou prostupného protokolu, kterým může být websockets. V následujícím textu bude popsáno nastavení a zprovoznění MQTT brokera Mosquitto s reverzním proxy serverem NGINX. Celý příspěvek

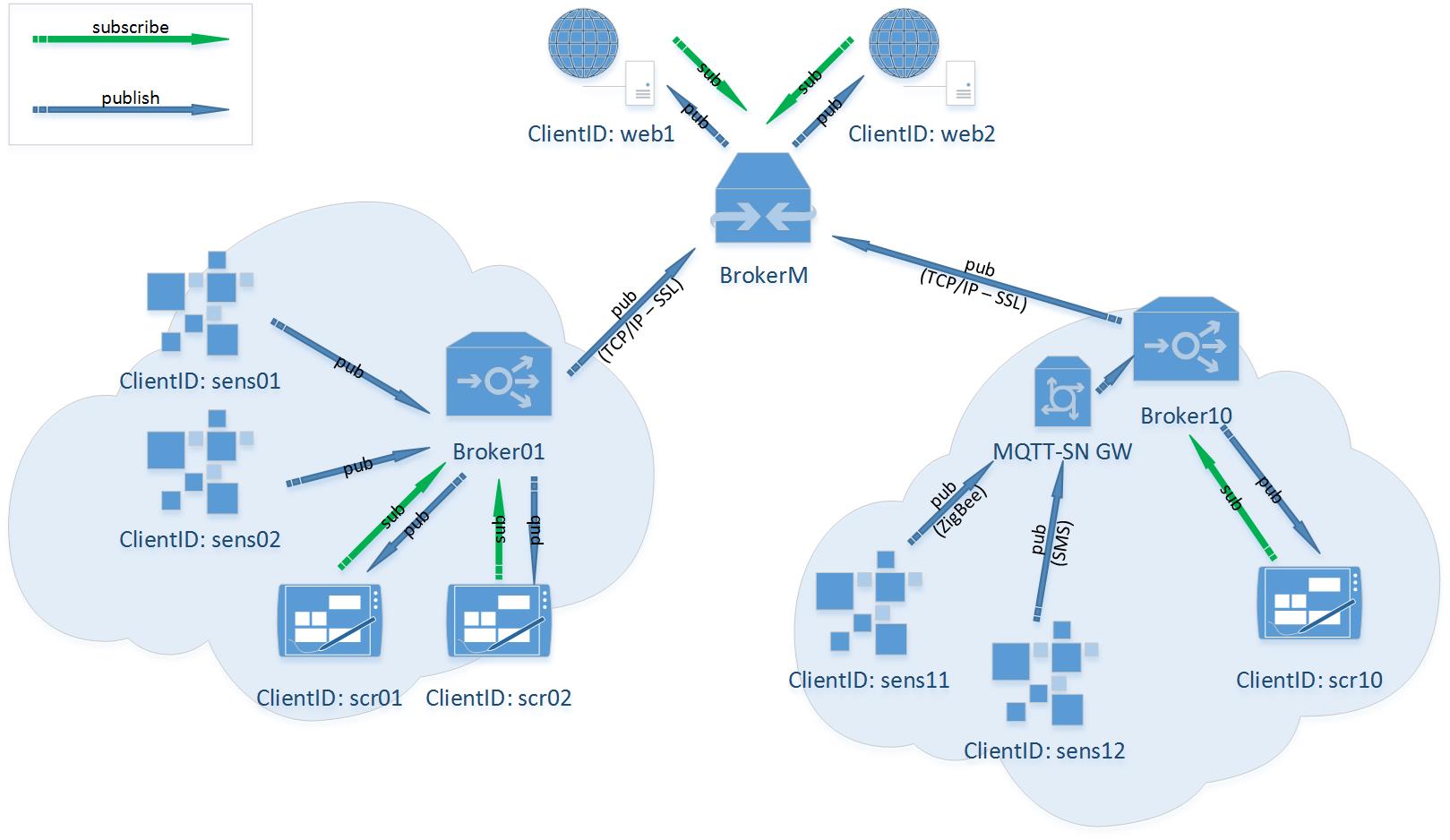

Využití protokolu MQTT nejen pro M2M a IoT

MQ Telemetry Transport (MQTT) je jednoduchý centralizovaný protokol sloužící zpravidla pro použití s nejrůznějšími senzory. Lze jej však využít i pro přenos mnoha jiných, zejména telemetrických dat. Protokol byl vyvíjen společností IBM v devadesátých letech minulého století. Od té doby se využívá pro sběr a distribuci dat v malých i velkých infrastrukturách. Základem je systém typu zveřejnit/odebírat (publish/subscribe). Zařízení s funkcí zveřejnit odesílají zprávy zprostředkovateli (broker), který na základě přihlášených odběrů provede třídění a přeposlání správným uživatelům. Předávání je pouze jednosměrné (potvrzované), lze však využít QoS. Tento protokol byl vyvíjen pro použití v ekosystému M2M, nicméně dnes je stejně vhodné jej použít i pro IoT a WoT. Od počátku byl protokol koncipován pro sítě TCP/IP. V současnosti, díky rozvoji nových technologií, je možné nalézt např. implementaci MQTT-SN (MQTT for Sensor Networks), kterou je možné využít i v jiných typech sítí a přenosových soustavách. Důležitým předpokladem je přenos dat v blocích, nelze tedy použít datový proud (streamování). Touto novou technologií může být ZigBee, ale i běžné SMS, atp. Celý příspěvek

MQ Telemetry Transport (MQTT) je jednoduchý centralizovaný protokol sloužící zpravidla pro použití s nejrůznějšími senzory. Lze jej však využít i pro přenos mnoha jiných, zejména telemetrických dat. Protokol byl vyvíjen společností IBM v devadesátých letech minulého století. Od té doby se využívá pro sběr a distribuci dat v malých i velkých infrastrukturách. Základem je systém typu zveřejnit/odebírat (publish/subscribe). Zařízení s funkcí zveřejnit odesílají zprávy zprostředkovateli (broker), který na základě přihlášených odběrů provede třídění a přeposlání správným uživatelům. Předávání je pouze jednosměrné (potvrzované), lze však využít QoS. Tento protokol byl vyvíjen pro použití v ekosystému M2M, nicméně dnes je stejně vhodné jej použít i pro IoT a WoT. Od počátku byl protokol koncipován pro sítě TCP/IP. V současnosti, díky rozvoji nových technologií, je možné nalézt např. implementaci MQTT-SN (MQTT for Sensor Networks), kterou je možné využít i v jiných typech sítí a přenosových soustavách. Důležitým předpokladem je přenos dat v blocích, nelze tedy použít datový proud (streamování). Touto novou technologií může být ZigBee, ale i běžné SMS, atp. Celý příspěvek

Hardwarový watchdog v GNU/Linux na embedded zařízení

Watchdog, doslovně přeloženo hlídací pes, je součást elektronických zařízení, která umožňuje detekovat poruchy a následně provést obnovení činnosti. Ve většině případů provede vypnutí nebo restart zařízení. Tím pádem je příslušné zařízení neustále v provozu bez nutnosti zásahu člověka. Pro zjednodušení si tento systém můžeme přirovnat ke strojvedoucímu, který musí v určitých intervalech mačkat tzv. tlačítko bdělosti. Pokud jej nestiskne, ozve se na konci probíhajícího intervalu zvukový signál. Jestliže strojvedoucí opět nereaguje, watchdog provede automatické zastavení vlaku. Obdobně může být watchdog využit např. ve vesmírných sondách, kde při výpadku modulu nebo zacyklení programu provede restart a obnovení činnosti. Aby se zabránilo problémům s tímto systémem samotným, musí být co nejjednodušší. Ve většině případů je řešen na úrovni hardware, a to čipové sadě nebo přímo v procesoru/mikrokontroléru. Celý příspěvek

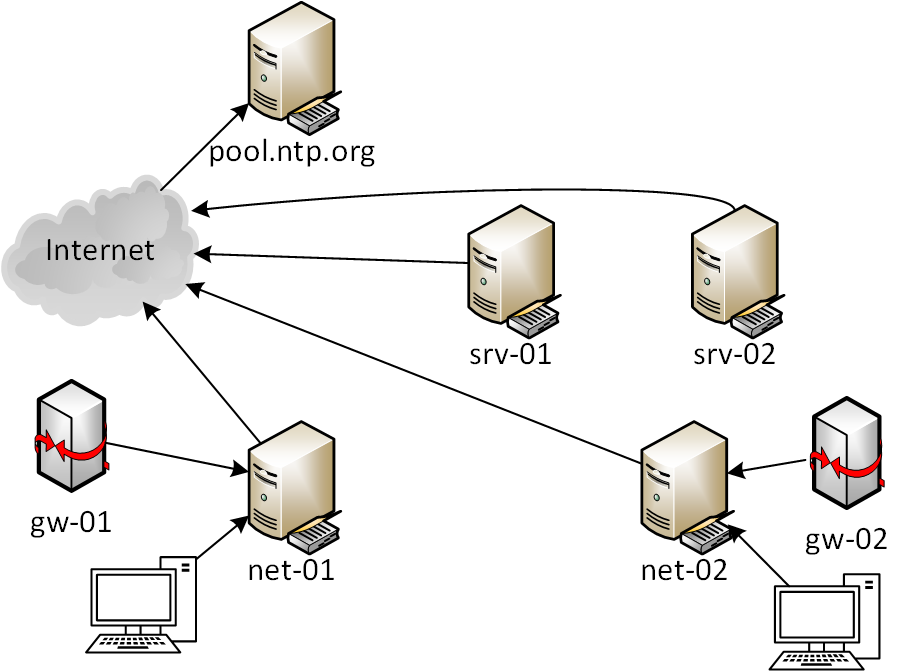

Síťová infrastruktura pro domácí prostředí a malé firmy (SOHO) – síťové služby 2

Správně pracující místní síť umožňuje bezproblémový provoz všech zařízení a jejich připojení ke zdrojům v síti Internet. Pokud ale nepoužijeme dalších sofistikovaných služeb, musíme každé z těchto zařízení ručně nastavit. Abychom tuto nutnost co nejvíce zautomatizovali, implementujeme sadu dalších aplikací, které se o vše postarají jednoduše a efektivně. V našem příkladu přidáme služby pro distribuci přesného času pomocí NTP, webový server, proxy server a přidělování IP adres pomocí DHCP. Celý příspěvek

Správně pracující místní síť umožňuje bezproblémový provoz všech zařízení a jejich připojení ke zdrojům v síti Internet. Pokud ale nepoužijeme dalších sofistikovaných služeb, musíme každé z těchto zařízení ručně nastavit. Abychom tuto nutnost co nejvíce zautomatizovali, implementujeme sadu dalších aplikací, které se o vše postarají jednoduše a efektivně. V našem příkladu přidáme služby pro distribuci přesného času pomocí NTP, webový server, proxy server a přidělování IP adres pomocí DHCP. Celý příspěvek

Síťová infrastruktura pro domácí prostředí a malé firmy (SOHO) – síťové služby 1

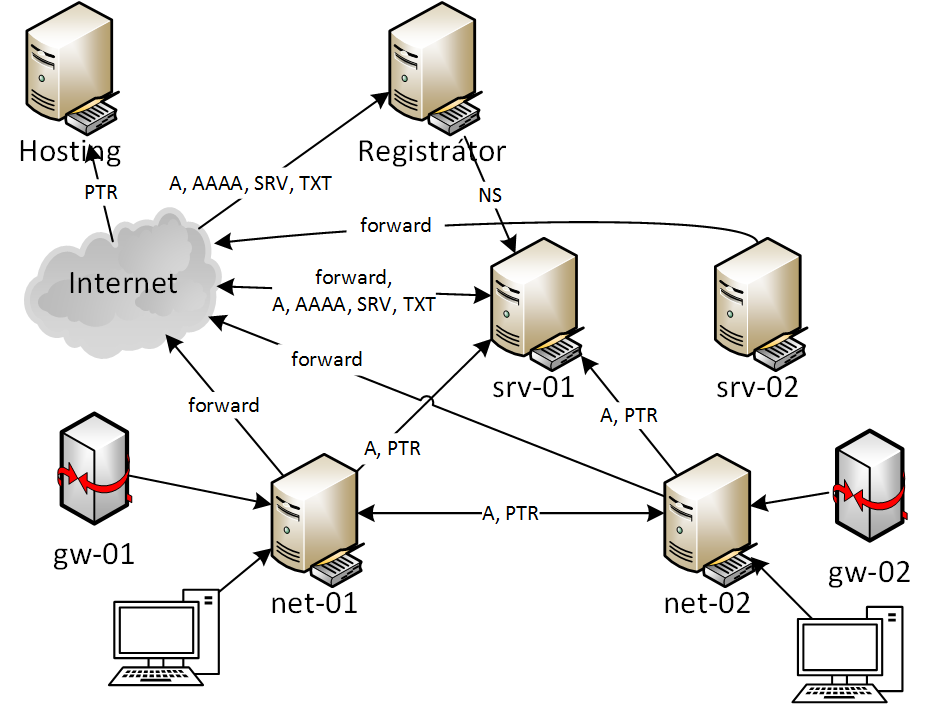

Po základním nastavení sítě, a uvedení do funkčního stavu, se můžeme pustit do instalace základních síťových služeb. Jelikož již máme na centrálních serverech pracující službu SSH, nemusíme potřebné operace provádět fyzicky u těchto strojů. Následující popis se bude vztahovat na služby VPN a DNS, které jsou pro naši infrastrukturu potřebné. Celý příspěvek

Po základním nastavení sítě, a uvedení do funkčního stavu, se můžeme pustit do instalace základních síťových služeb. Jelikož již máme na centrálních serverech pracující službu SSH, nemusíme potřebné operace provádět fyzicky u těchto strojů. Následující popis se bude vztahovat na služby VPN a DNS, které jsou pro naši infrastrukturu potřebné. Celý příspěvek

Síťová infrastruktura pro domácí prostředí a malé firmy (SOHO) – nastavení sítě

Po fázi plánování nové infrastruktury, pořízení vhodného hardware, jehož konfigurace je specifickou záležitostí, a zajištěním síťového připojení včetně umístění serverů, můžeme přistoupit k instalaci operačních systémů a nastavení veškerých potřebných služeb. Celý příspěvek

Po fázi plánování nové infrastruktury, pořízení vhodného hardware, jehož konfigurace je specifickou záležitostí, a zajištěním síťového připojení včetně umístění serverů, můžeme přistoupit k instalaci operačních systémů a nastavení veškerých potřebných služeb. Celý příspěvek

Síťová infrastruktura pro domácí prostředí a malé firmy (SOHO)

V dnešní době každým dnem přibývá velké množství zařízení, které spolu mohou vzájemně komunikovat. Ať běžné počítače, chytré telefony, televizory nebo ledničky, všechna tato zařízení nám pro usnadnění života přináší možnost připojení do sítě Internet.

V dnešní době každým dnem přibývá velké množství zařízení, které spolu mohou vzájemně komunikovat. Ať běžné počítače, chytré telefony, televizory nebo ledničky, všechna tato zařízení nám pro usnadnění života přináší možnost připojení do sítě Internet.

Jak ale bezpečně přistupovat ke všem zdrojům, připravit infrastrukturu na bezproblémové přidání nových zařízení a komunikovat v rámci malých sítí? Celý příspěvek

Synchronizace dat mezi několika zařízeními aneb Jak jsem skončil u Syncthing

![]() Je tomu několik let, co jsem se snažil vyřešit problém synchronizace dat mezi různými zařízeními. Ať poznámky, projekty nebo multimédia, čas od času je potřeba mít určité soubory přístupné z několika zařízení. Samozřejmě je zde otázka, zda není vhodným řešením síťový server, který zpřístupní veškerá data online. Ovšem problém může být právě v tom, že být online nemusíme, anebo jsme nuceni využít pomalejších datových linek, případně jsou aplikována FUP pravidla. Celý příspěvek

Je tomu několik let, co jsem se snažil vyřešit problém synchronizace dat mezi různými zařízeními. Ať poznámky, projekty nebo multimédia, čas od času je potřeba mít určité soubory přístupné z několika zařízení. Samozřejmě je zde otázka, zda není vhodným řešením síťový server, který zpřístupní veškerá data online. Ovšem problém může být právě v tom, že být online nemusíme, anebo jsme nuceni využít pomalejších datových linek, případně jsou aplikována FUP pravidla. Celý příspěvek

Audit informační bezpečnosti – audit a softwarové nástroje

6. Audit informační bezpečnosti

Audit informační bezpečnosti zkoumá, identifikuje a porovnává shodu skutečného aktuálního stavu procesů a opatření z pohledu informační bezpečnosti nebo systému řízení informační bezpečnosti. Jeho cílem je posouzení míry dosažené shody informační bezpečnosti vhledem k plánu implementace, nebo nápravných opatření. Dalším cílem je zdokumentování nalezených rozdílů a případných nedostatků a upozornění na potenciální rizika. Celý příspěvek

Audit informační bezpečnosti – metodiky a pracovní rámce

5. Metodiky a pracovní rámce

Každá organizace musí přizpůsobit používání norem a postupů tak, aby vyhovovaly jejich specifickým požadavkům. A právě v tomto případě je místo na využití nejrůznějších ověřených praktik a metod, které jsou po dlouhá léta vyvíjeny a navržený tak, aby byly aplikovatelné ve stále se měnícím podnikovém klimatu, ale i s ohledem na okolní dění. Pravděpodobně nejpoužívanějšími metodikami a nejlepšími praktikami jsou CRAMM, jež je metodikou a současně nástrojem pro analýzu a řízení rizik, CobiT, obsahující praktiky využívané při auditu informačních technologií a ITIL, knihovna nejlepších praktik popisující kompletní vývojový cyklus služeb. Celý příspěvek

Audit informační bezpečnosti – systém řízení informační bezpečnosti (ISMS)

4. Systém řízení informační bezpečnosti (ISMS)

Informační bezpečnost jako taková nemůže sama o sobě efektivně zastávat všechny úkoly v ochraně informací bez jejího řízení. Právě řízením informační bezpečnosti se zabývá systém řízení informační bezpečnosti (ISMS – Information Security Management System). Zásady budování a využívání systému řízení bezpečnosti informací jsou zakotveny v normách ISO/IEC 17799 a ISO/IEC 27001:2005. Celý příspěvek

Audit informační bezpečnosti – analýza a řízení rizik

3. Analýza a řízení rizik

Organizace řešící informační bezpečnost musí dobře porozumět rizikům spojených s jejich podnikáním a současně musí rozvíjet oblasti související s řízením rizik a jejich hodnocením. Proces řízení umožňuje určit konkrétní hrozby, zranitelnosti a dopady a určit příslušná nápravná opatření pro jejich detekci a nápravu. Je potřeba se ujistit, že rizika související s příslušnými procesy a programy jsou správně koordinovány. Tato koordinace probíhá napříč obnov při haváriích, plánování kontinuity podnikání a řízením podnikatelských rizik. Je zpravidla nutné vybrat techniky vyhodnocování rizik, které splňují konkrétní požadavky. Celý příspěvek

Audit informační bezpečnosti – normy a legislativa

2. Normy a legislativa

V současném globálním světě již není možné v řadě oborů spoléhat na vlastní zkušenosti a zkušenosti pracovníků pracujících v podniku při sestavování jasných a fungujících pravidel. Tím více toto platí v souvislosti s informační bezpečností, kde je důležitá harmonizace v rámci místní legislativy, tak i v rámci integrace do EU. Existuje proto množství specifických požadavků a doporučení, která je nutné vzít za vlastní. Ve spolupráci s evropskými normalizačními institucemi byly vyvinuty normy a legislativa, kterými se musí každý subjekt realizující informační bezpečnost řídit. Specifické normy také slouží i jako metrika zaručující srovnatelnost implementace mezi jednotlivými podniky. Měly by ale také zaručit stejný pohled několika nezávislých konzultantů či auditorů na stejný podnik. Celý příspěvek

Audit informační bezpečnosti – informační bezpečnost

Informační a komunikační technologie se staly neoddělitelnou součástí našich životů. Ať sami pracujeme s výpočetní technikou nebo cestujeme mimo informační svět, informace o našich osobách putují přes množství technologických zařízení. V určitých případech se může jednat o velmi důvěrné informace, u kterých je zapotřebí zajistit náležitou ochranu. A právě zajištěním této ochrany se zabývá množství vydaných standardů, legislativních opatření a požadavků regulačních orgánů. Celý příspěvek