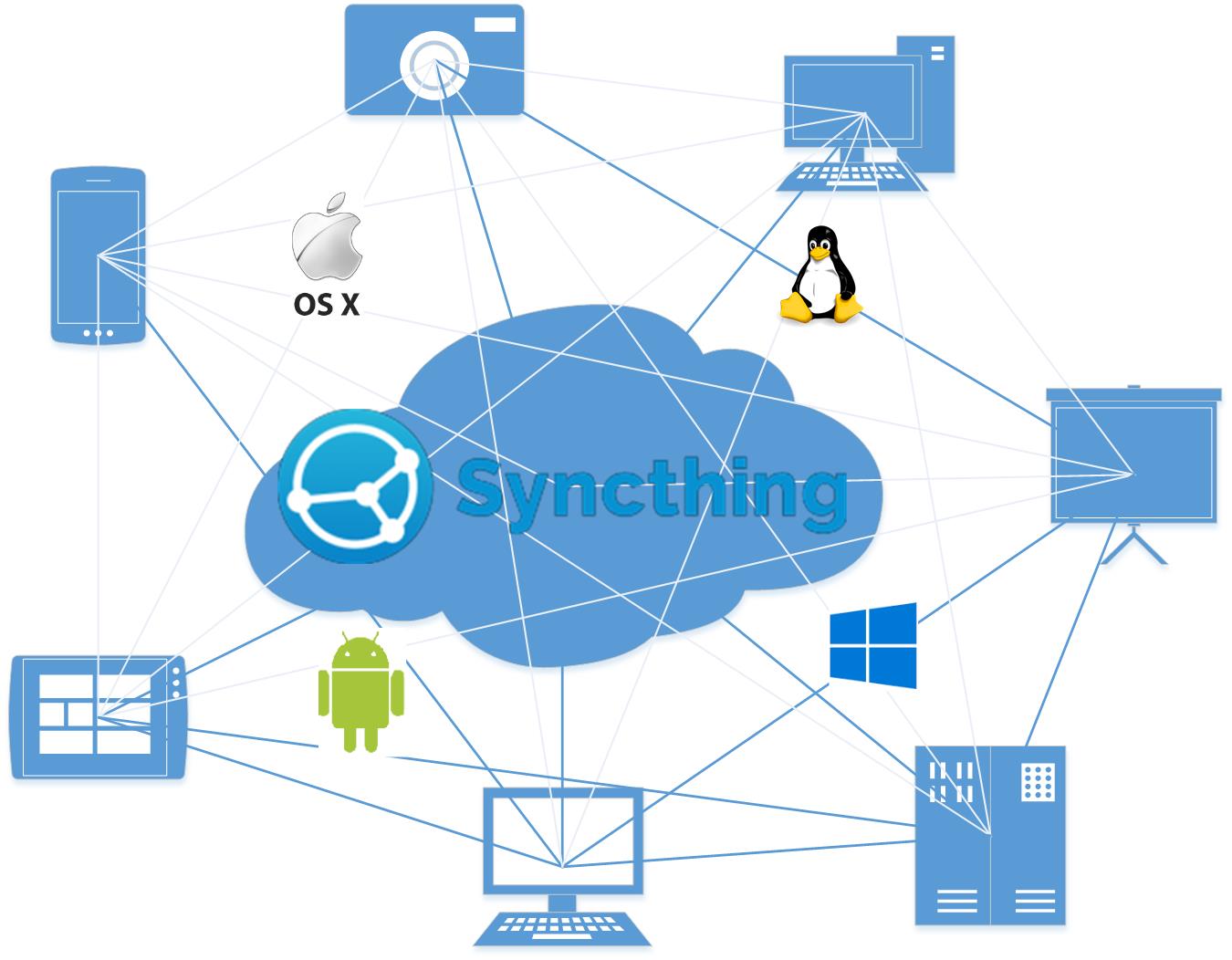

Kopírování aktuálních dat mezi několika zařízeními je důležitým současným požadavkem. Často se dostaneme do situace, kdy na svém chytrém telefonu chceme zpřístupnit něco, co máme uloženo na stolním počítači nebo notebooku, či naopak. Jednou takovou možností je využití běžného sdílení souborů, kde zdrojové zařízení ze kterého data zpřístupňujeme musí být spuštěn a dostupný, a druhou pak synchronizace. V případě synchronizace jsou datové soubory po jejich změně automaticky překopírovány na předem vybraná zařízení. Tyto soubory jsou tedy dostupné i při odpojeném datovém připojení (tzv. offline režim). Jako synchronizační službu můžeme použít např. OneDrive, Google Drive, DropBox, iCloud, Syncthing, BTsync, ownCloud a jiné. Celý příspěvek

Kopírování aktuálních dat mezi několika zařízeními je důležitým současným požadavkem. Často se dostaneme do situace, kdy na svém chytrém telefonu chceme zpřístupnit něco, co máme uloženo na stolním počítači nebo notebooku, či naopak. Jednou takovou možností je využití běžného sdílení souborů, kde zdrojové zařízení ze kterého data zpřístupňujeme musí být spuštěn a dostupný, a druhou pak synchronizace. V případě synchronizace jsou datové soubory po jejich změně automaticky překopírovány na předem vybraná zařízení. Tyto soubory jsou tedy dostupné i při odpojeném datovém připojení (tzv. offline režim). Jako synchronizační službu můžeme použít např. OneDrive, Google Drive, DropBox, iCloud, Syncthing, BTsync, ownCloud a jiné. Celý příspěvek

Archiv štítku: bezpečnost

LDAP adresářové servery pro správu uživatelských identit

Dnešní společnosti stále více vnímají požadavky na přístup ke sdíleným zdrojům z řad vlastních zaměstnanců, zákazníků a obchodních partnerů mimo jejich tradiční hranice. Potřeba umožnit přístup uživatelům z několika různých stran se stává stále více potřebná, stejně jako jednotlivé vize užití a realizace. Důležitým aspektem však zůstává bezpečnost všech navržených přístupových prvků celého systému. Celý příspěvek

Zkušenosti z provozu IPv6

Po zhruba dvou týdnech provozu IPv6 je čas na krátké zhodnocení. S brokerem Hurricane Electric se za tu dobu nevyskytl žádný problém. V porovnání s IPv4 je rychlost o něco menší, nicméně se jedná o jednotky procent. To je pochopitelné, jelikož je protokol IPv6 tunelován a prochází dalšími body infrastruktury.

Po zhruba dvou týdnech provozu IPv6 je čas na krátké zhodnocení. S brokerem Hurricane Electric se za tu dobu nevyskytl žádný problém. V porovnání s IPv4 je rychlost o něco menší, nicméně se jedná o jednotky procent. To je pochopitelné, jelikož je protokol IPv6 tunelován a prochází dalšími body infrastruktury.

Při pohledu na poměr provozu IPv4 ku IPv6 (odečten zmíněný tunel), je vidět, že pro mnoho služeb je protokol IPv6 preferován. Samozřejmě ale pouze v případě, že je cílová služba dostupná přes IPv6. V současné době je však takových služeb odhadem 10 %. Zejména velké ICT společnosti podporují pro přístup oba dva protokoly. Celý příspěvek

Jak jsem nasadil IPv6

O IP verze 6 je slyšet zejména ve spojení s docházejícími rozsahy IP verze 4, tedy s volnými IP adresami. Byl jsem v přesvědčení, že se mě momentálně tento důvod jako uživatele prakticky nedotýká, proto jsem IPv6 velmi dlouho ignoroval. Dokonce jsem jeho podporu na síťových prvcích a službách zakazoval. Nikdy jsem nepocítil nějaké omezení ani nutnost IPv6 ve své síti mít. Popravdě, ve svém okolí nevím o nikom, kdo by cíleně tuto technologii využíval. Z části mne také odrazovala fráze odborné veřejnosti: „U IPv6 zapomeňte vše, co jste věděli o IPv4.“ Celý příspěvek

O IP verze 6 je slyšet zejména ve spojení s docházejícími rozsahy IP verze 4, tedy s volnými IP adresami. Byl jsem v přesvědčení, že se mě momentálně tento důvod jako uživatele prakticky nedotýká, proto jsem IPv6 velmi dlouho ignoroval. Dokonce jsem jeho podporu na síťových prvcích a službách zakazoval. Nikdy jsem nepocítil nějaké omezení ani nutnost IPv6 ve své síti mít. Popravdě, ve svém okolí nevím o nikom, kdo by cíleně tuto technologii využíval. Z části mne také odrazovala fráze odborné veřejnosti: „U IPv6 zapomeňte vše, co jste věděli o IPv4.“ Celý příspěvek

Šifrování a podepisování datové komunikace s pomocí GnuPG

GnuPG je kompletní implementací OpenPGP standardu RFC4880. GnuPG (GPG) umožňuje šifrovat a podepisovat data a datovou komunikaci, obsahuje sofistikovanou správu kryptografických klíčů a systém veřejných adresářů tyto klíče shromažďující a distribuující. GPG také poskytuje podporu pro S/MIME a SSH. Na rozdíl od služby/sítě TOR není GnuPG primárně určeno pro poskytnutí anonymity, ale k zabezpečení soukromí. Celý příspěvek

Množství entropie v GNU/Linux

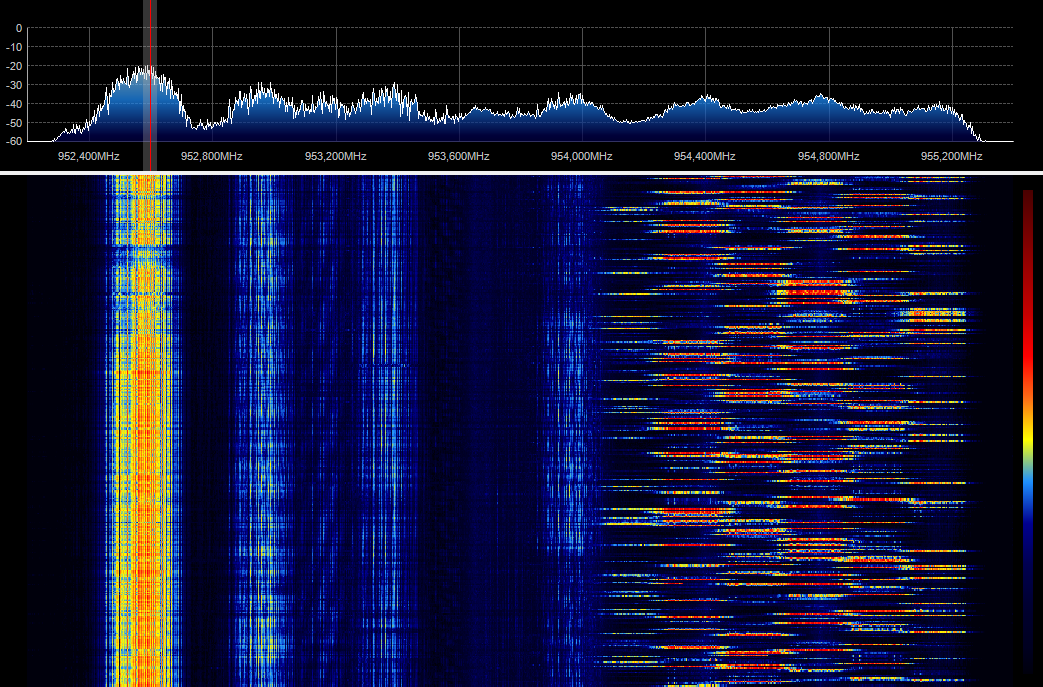

Vypadá obrázek zmateně? Ano, obsahuje totiž „entropii“. Entropie, v pojetí informačních technologií množství náhodných dat, je důležitým vstupem pro mnoho kryptografických algoritmů, které zajišťují bezpečný přenos nejrůznějších informací. Dostatečný počet a kvalita „neurčitosti“ se také přímo podílí na schopnosti zachycené šifrované informace nějakým způsobem prolomit. Ač se zdá jednoduché tato náhodná data získat, v některých případech je lze matematickým výpočtem zpětně zjistit. V prostředí ICT je proto jednou z nejdůležitějších úloh nashromáždit co největší množství kvalitní entropie, která může být následně využita, a kterou žádným způsobem nelze predikovat nebo dopočítat. Celý příspěvek

Vypadá obrázek zmateně? Ano, obsahuje totiž „entropii“. Entropie, v pojetí informačních technologií množství náhodných dat, je důležitým vstupem pro mnoho kryptografických algoritmů, které zajišťují bezpečný přenos nejrůznějších informací. Dostatečný počet a kvalita „neurčitosti“ se také přímo podílí na schopnosti zachycené šifrované informace nějakým způsobem prolomit. Ač se zdá jednoduché tato náhodná data získat, v některých případech je lze matematickým výpočtem zpětně zjistit. V prostředí ICT je proto jednou z nejdůležitějších úloh nashromáždit co největší množství kvalitní entropie, která může být následně využita, a kterou žádným způsobem nelze predikovat nebo dopočítat. Celý příspěvek

Přístup k místním síťovým službám přes anonymní síť TOR

Anonymní síť TOR bývá velice často spojována s provozováním nelegální činnosti v prostředí informačních technologií. Ať se jedná o řízení sítí botnetů, distribuci pornografie nebo komunikaci ilegálních a teroristických skupin, tato síť bývá velmi často využívána i například pro komunikaci disidentů, reportérů a nejrůznějšími vládními organizacemi. Pravděpodobně se jedná o největší veřejnou síť svého druhu v prostředí internetu.

Anonymní síť TOR bývá velice často spojována s provozováním nelegální činnosti v prostředí informačních technologií. Ať se jedná o řízení sítí botnetů, distribuci pornografie nebo komunikaci ilegálních a teroristických skupin, tato síť bývá velmi často využívána i například pro komunikaci disidentů, reportérů a nejrůznějšími vládními organizacemi. Pravděpodobně se jedná o největší veřejnou síť svého druhu v prostředí internetu.

Pojďme se ale podívat, jakým způsobem můžeme využít potenciál této sítě pro vlastní účely, a to zejména pro přístup k našim vlastním službám. Celý příspěvek

Uzemnění a ochrana anténních systémů před úderem blesku

Problematika ochrany anténních systémů se často diskutuje. Pokud se podíváme po střechách bytových domů, zjistíme, že velké množství antén je instalováno nevhodným způsobem, a často při jejich provozu hrozí riziko úrazů nebo ztrát na majetku, způsobené nevhodným svedením nebo rozdělením bleskových proudů. Málokdo si ale uvědomuje, že zásah bleskem hrozí i při pěkném letním počasí bez bouřky. Ne nadarmo se říká „jako blesk z čistého nebe“. Je důležité zdůraznit, že v našem pásmu se výskyt bouřek pohybuje v rozmezí 20 – 45 dnů v roce. Celý příspěvek

Problematika ochrany anténních systémů se často diskutuje. Pokud se podíváme po střechách bytových domů, zjistíme, že velké množství antén je instalováno nevhodným způsobem, a často při jejich provozu hrozí riziko úrazů nebo ztrát na majetku, způsobené nevhodným svedením nebo rozdělením bleskových proudů. Málokdo si ale uvědomuje, že zásah bleskem hrozí i při pěkném letním počasí bez bouřky. Ne nadarmo se říká „jako blesk z čistého nebe“. Je důležité zdůraznit, že v našem pásmu se výskyt bouřek pohybuje v rozmezí 20 – 45 dnů v roce. Celý příspěvek

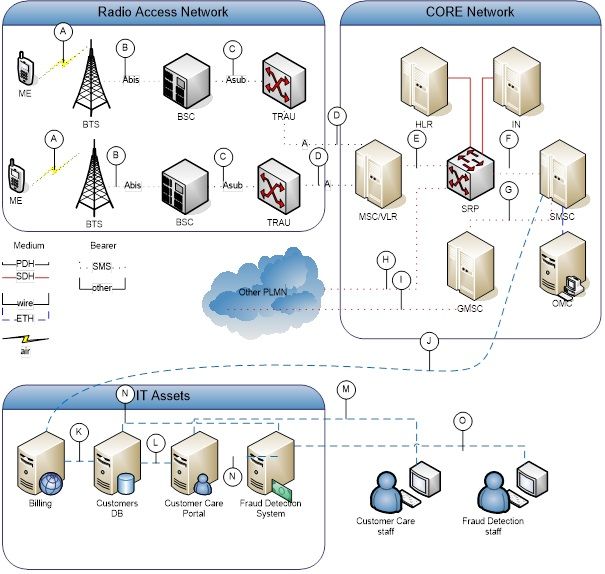

Zachycení a dekódování GSM signálu

Mobilní telefony podporující technologii GSM (2. generace mobilních sítí) jsou nejrozšířenějšími elektronickými výrobky na světě. Od roku 1991, kdy se uskutečnil první hovor, uběhla řada let. Od té doby došlo ke změně a přidání nových vlastností, které vyústily až v tzv. 2,75 G. Za dnes tak rozšířenou technologií se kromě mobilního telefonu skrývá složitý ekosystém, který musí zpracovat něco tak zjevně banálního, čím je obyčejný hovor nebo SMS. Systém GSM byl již z počátku vytvářen s ohledem na bezpečnost. To se týká jak přenášené informace, tak vlastní identitu účastníka. Jaká ale existuje možnost, že bude tato bezpečnost prolomena? Celý příspěvek

Síťová infrastruktura pro domácí prostředí a malé firmy (SOHO) – síťové služby 2

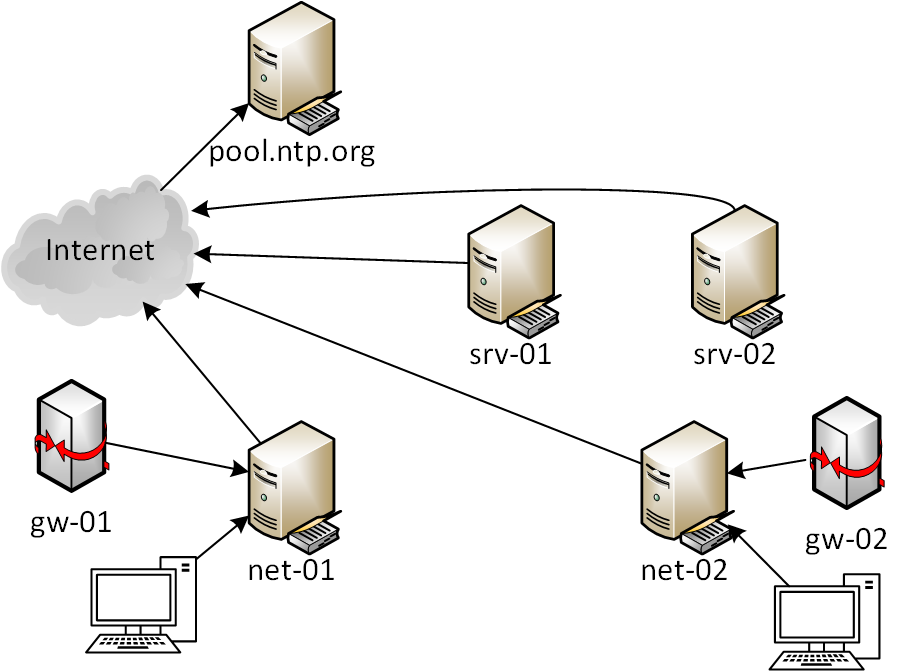

Správně pracující místní síť umožňuje bezproblémový provoz všech zařízení a jejich připojení ke zdrojům v síti Internet. Pokud ale nepoužijeme dalších sofistikovaných služeb, musíme každé z těchto zařízení ručně nastavit. Abychom tuto nutnost co nejvíce zautomatizovali, implementujeme sadu dalších aplikací, které se o vše postarají jednoduše a efektivně. V našem příkladu přidáme služby pro distribuci přesného času pomocí NTP, webový server, proxy server a přidělování IP adres pomocí DHCP. Celý příspěvek

Správně pracující místní síť umožňuje bezproblémový provoz všech zařízení a jejich připojení ke zdrojům v síti Internet. Pokud ale nepoužijeme dalších sofistikovaných služeb, musíme každé z těchto zařízení ručně nastavit. Abychom tuto nutnost co nejvíce zautomatizovali, implementujeme sadu dalších aplikací, které se o vše postarají jednoduše a efektivně. V našem příkladu přidáme služby pro distribuci přesného času pomocí NTP, webový server, proxy server a přidělování IP adres pomocí DHCP. Celý příspěvek

Síťová infrastruktura pro domácí prostředí a malé firmy (SOHO) – síťové služby 1

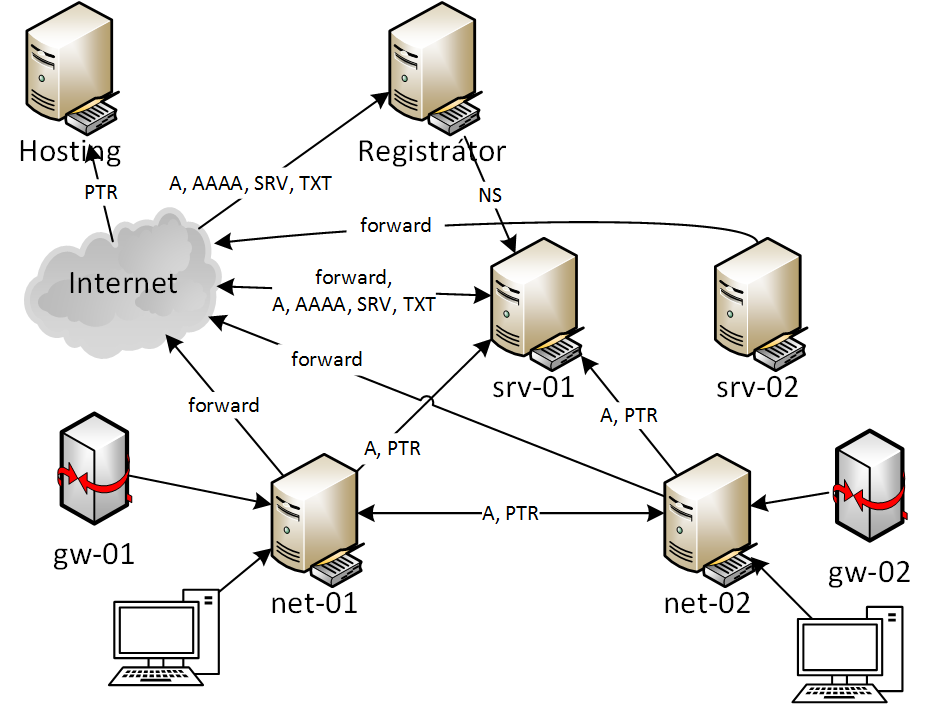

Po základním nastavení sítě, a uvedení do funkčního stavu, se můžeme pustit do instalace základních síťových služeb. Jelikož již máme na centrálních serverech pracující službu SSH, nemusíme potřebné operace provádět fyzicky u těchto strojů. Následující popis se bude vztahovat na služby VPN a DNS, které jsou pro naši infrastrukturu potřebné. Celý příspěvek

Po základním nastavení sítě, a uvedení do funkčního stavu, se můžeme pustit do instalace základních síťových služeb. Jelikož již máme na centrálních serverech pracující službu SSH, nemusíme potřebné operace provádět fyzicky u těchto strojů. Následující popis se bude vztahovat na služby VPN a DNS, které jsou pro naši infrastrukturu potřebné. Celý příspěvek

Síťová infrastruktura pro domácí prostředí a malé firmy (SOHO) – nastavení sítě

Po fázi plánování nové infrastruktury, pořízení vhodného hardware, jehož konfigurace je specifickou záležitostí, a zajištěním síťového připojení včetně umístění serverů, můžeme přistoupit k instalaci operačních systémů a nastavení veškerých potřebných služeb. Celý příspěvek

Po fázi plánování nové infrastruktury, pořízení vhodného hardware, jehož konfigurace je specifickou záležitostí, a zajištěním síťového připojení včetně umístění serverů, můžeme přistoupit k instalaci operačních systémů a nastavení veškerých potřebných služeb. Celý příspěvek

Síťová infrastruktura pro domácí prostředí a malé firmy (SOHO)

V dnešní době každým dnem přibývá velké množství zařízení, které spolu mohou vzájemně komunikovat. Ať běžné počítače, chytré telefony, televizory nebo ledničky, všechna tato zařízení nám pro usnadnění života přináší možnost připojení do sítě Internet.

V dnešní době každým dnem přibývá velké množství zařízení, které spolu mohou vzájemně komunikovat. Ať běžné počítače, chytré telefony, televizory nebo ledničky, všechna tato zařízení nám pro usnadnění života přináší možnost připojení do sítě Internet.

Jak ale bezpečně přistupovat ke všem zdrojům, připravit infrastrukturu na bezproblémové přidání nových zařízení a komunikovat v rámci malých sítí? Celý příspěvek

GSM – rozhraní a bezpečnost

Telekomunikační systémy představují velkou možnost komunikace mezi účastníky prakticky po celém světě. Ať v Evropě, Americe, Asii, Africe či na pólech, všude je možné využít moderní technologie a připojit se na internet, zavolat známým, vyřídit obchodní záležitosti nebo jen poslat krátkou textovou zprávu. Takové jsou možnosti dnešní moderní doby. Současně však tyto globální technologie přináší množství rizik, která je při výstavbě systémů, ale i běžné komunikaci prostřednictvím těchto technologií brát v úvahu. Tato rizika jsou dána především snahou zajistit standardizovaný přístup všech zúčastněných, a také požadovaná otevřenost dříve uzavřených proprietárních systémů Celý příspěvek

Telekomunikační systémy představují velkou možnost komunikace mezi účastníky prakticky po celém světě. Ať v Evropě, Americe, Asii, Africe či na pólech, všude je možné využít moderní technologie a připojit se na internet, zavolat známým, vyřídit obchodní záležitosti nebo jen poslat krátkou textovou zprávu. Takové jsou možnosti dnešní moderní doby. Současně však tyto globální technologie přináší množství rizik, která je při výstavbě systémů, ale i běžné komunikaci prostřednictvím těchto technologií brát v úvahu. Tato rizika jsou dána především snahou zajistit standardizovaný přístup všech zúčastněných, a také požadovaná otevřenost dříve uzavřených proprietárních systémů Celý příspěvek

Audit informační bezpečnosti – audit a softwarové nástroje

6. Audit informační bezpečnosti

Audit informační bezpečnosti zkoumá, identifikuje a porovnává shodu skutečného aktuálního stavu procesů a opatření z pohledu informační bezpečnosti nebo systému řízení informační bezpečnosti. Jeho cílem je posouzení míry dosažené shody informační bezpečnosti vhledem k plánu implementace, nebo nápravných opatření. Dalším cílem je zdokumentování nalezených rozdílů a případných nedostatků a upozornění na potenciální rizika. Celý příspěvek

Audit informační bezpečnosti – metodiky a pracovní rámce

5. Metodiky a pracovní rámce

Každá organizace musí přizpůsobit používání norem a postupů tak, aby vyhovovaly jejich specifickým požadavkům. A právě v tomto případě je místo na využití nejrůznějších ověřených praktik a metod, které jsou po dlouhá léta vyvíjeny a navržený tak, aby byly aplikovatelné ve stále se měnícím podnikovém klimatu, ale i s ohledem na okolní dění. Pravděpodobně nejpoužívanějšími metodikami a nejlepšími praktikami jsou CRAMM, jež je metodikou a současně nástrojem pro analýzu a řízení rizik, CobiT, obsahující praktiky využívané při auditu informačních technologií a ITIL, knihovna nejlepších praktik popisující kompletní vývojový cyklus služeb. Celý příspěvek

Audit informační bezpečnosti – systém řízení informační bezpečnosti (ISMS)

4. Systém řízení informační bezpečnosti (ISMS)

Informační bezpečnost jako taková nemůže sama o sobě efektivně zastávat všechny úkoly v ochraně informací bez jejího řízení. Právě řízením informační bezpečnosti se zabývá systém řízení informační bezpečnosti (ISMS – Information Security Management System). Zásady budování a využívání systému řízení bezpečnosti informací jsou zakotveny v normách ISO/IEC 17799 a ISO/IEC 27001:2005. Celý příspěvek

Audit informační bezpečnosti – analýza a řízení rizik

3. Analýza a řízení rizik

Organizace řešící informační bezpečnost musí dobře porozumět rizikům spojených s jejich podnikáním a současně musí rozvíjet oblasti související s řízením rizik a jejich hodnocením. Proces řízení umožňuje určit konkrétní hrozby, zranitelnosti a dopady a určit příslušná nápravná opatření pro jejich detekci a nápravu. Je potřeba se ujistit, že rizika související s příslušnými procesy a programy jsou správně koordinovány. Tato koordinace probíhá napříč obnov při haváriích, plánování kontinuity podnikání a řízením podnikatelských rizik. Je zpravidla nutné vybrat techniky vyhodnocování rizik, které splňují konkrétní požadavky. Celý příspěvek

Audit informační bezpečnosti – normy a legislativa

2. Normy a legislativa

V současném globálním světě již není možné v řadě oborů spoléhat na vlastní zkušenosti a zkušenosti pracovníků pracujících v podniku při sestavování jasných a fungujících pravidel. Tím více toto platí v souvislosti s informační bezpečností, kde je důležitá harmonizace v rámci místní legislativy, tak i v rámci integrace do EU. Existuje proto množství specifických požadavků a doporučení, která je nutné vzít za vlastní. Ve spolupráci s evropskými normalizačními institucemi byly vyvinuty normy a legislativa, kterými se musí každý subjekt realizující informační bezpečnost řídit. Specifické normy také slouží i jako metrika zaručující srovnatelnost implementace mezi jednotlivými podniky. Měly by ale také zaručit stejný pohled několika nezávislých konzultantů či auditorů na stejný podnik. Celý příspěvek

Audit informační bezpečnosti – informační bezpečnost

Informační a komunikační technologie se staly neoddělitelnou součástí našich životů. Ať sami pracujeme s výpočetní technikou nebo cestujeme mimo informační svět, informace o našich osobách putují přes množství technologických zařízení. V určitých případech se může jednat o velmi důvěrné informace, u kterých je zapotřebí zajistit náležitou ochranu. A právě zajištěním této ochrany se zabývá množství vydaných standardů, legislativních opatření a požadavků regulačních orgánů. Celý příspěvek