Informační a komunikační technologie se staly neoddělitelnou součástí našich životů. Ať sami pracujeme s výpočetní technikou nebo cestujeme mimo informační svět, informace o našich osobách putují přes množství technologických zařízení. V určitých případech se může jednat o velmi důvěrné informace, u kterých je zapotřebí zajistit náležitou ochranu. A právě zajištěním této ochrany se zabývá množství vydaných standardů, legislativních opatření a požadavků regulačních orgánů.

V serii několika článků se budu snažit popsat informační bezpečnost v prostředí informačních a komunikačních technologií vycházející z Demingova modelu PDCA opírajícího se o normativní rámec ISO/IEC 27000. V první části bude vysvětlen pojem informační bezpečnost se všemi jeho aspekty a atributy. Druhá část osvětluje existenci norem a legislativního rámce jak České republiky, tak Evropské unie a některých dalších důležitých států a unií. Třetí část popisuje problematiku analýzy a řízení rizik následovaná popisem systému řízení informační bezpečnosti a PDCA již zmíněným cyklem. Závěr tvoří představení metodik a pracovních rámců využívaných pro systém řízení informační bezpečnosti, jako jsou ITIL a CobiT, a informace o průběhu auditu systému řízení informační bezpečnosti.

1. Informační bezpečnost

Informace jsou komoditou, jejíž důležitost a hodnota jsou pro moderní podnik stejně velké a často i větší než další využívané komodity. Informační bezpečnost představuje ochranu informace před širokým spektrem možných hrozeb ve všech jejích formách a po celý její životní cyklus. Tato ochrana tedy pokrývá část vzniku, zpracování, přenosu, uchování a samozřejmě i likvidaci či znehodnocení informace. Z pohledu informační bezpečnosti jsou informace chráněny bez ohledu na jejich umístění a formu. Mohou tedy být uloženy v informačním systému, vytištěné na papíře nebo mohou být jako známý fakt předávány ústně. Na informace je z pohledu informační bezpečnosti nahlíženo jako na podniková aktiva.

Informace jsou aktiva, které stejně jako ostatní důležitá obchodní aktiva, mají pro organizaci hodnotu, a proto potřebují být dostatečně chráněna. [ISO/IEC 27002:2005 Info Code of practice for information security management, ISO]

S informacemi může být nakládáno různým způsobem. Informace může být vytvořena, uchována, zpracována, přenesena, využita, poškozena ztracena, ukradena ale také zničena. Pro ochranu informací je důležité si položit několik zásadních otázek. První z nich je definice co chránit. Každá informace má svoji důležitost a relevanci, existenční prostředí, cenu a klasifikaci. Dále je nutné vědět, proč informaci chránit. Každé ohrožení informace může mít negativní důsledky vzniklé bezpečnostní události. Důležitá je i určení časového rámce nebo platnost takového ohrožení, zda se jedná o dopad krátkodobý či dlouhodobý. V takovém případě je ve většině případů nutné případné dopady vyčíslit. Identifikované dopady mohou náležet do několika kategorií. Mohou mít za následek ohrožení zdraví nebo dokonce životů, finanční ztráty, mohou vést k porušení legislativy, ztrátě dobrého jména, důvěry zákazníků a partnerů, ohrožení pozice na trhu a dokonce vést k ohrožení existence podniku. Nutnou identifikací je i specifikace proti jakým hrozbám informace chránit, tedy jaké bezpečnostní události vedou k narušení informační bezpečnosti a jaké povahy takový incident může být. Poslední otázkou je, jakým způsobem budeme informace účinně chránit. Tato ochrana zahrnuje určení cílů, strategie, základní koncept ochrany, jakým je bezpečnostní politika, realizace systému řízení informační bezpečnosti, monitorování provozu a současně jeho vyhodnocování a periodické kontroly. Prostředky a nástroji realizace ochrany informací mohou být jak bezpečnostní funkce, tedy způsoby zajištění protiopatření, tak bezpečnostní mechanismy, jakými jsou různá technologická řešení.

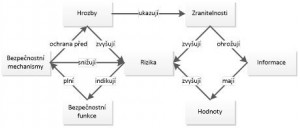

Následující obrázek zobrazuje vztahy v rámci informační bezpečnosti. Obrázek zachycuje, jakým způsobem jsou ovlivněny všechny prvky informační bezpečnosti. Tzn., čím jsou bezpečnostní rizika posilovány či naopak oslabovány.

Rizikem je myšlena možnost, že hrozba využije zranitelnosti informace a způsobí škodu nebo ztrátu. Hrozba může potenciálně poškodit podnik, IT systém nebo komunikační zařízení. Zranitelnost představuje slabost, která může být zneužita hrozbou.

Informační bezpečnost je de facto proces, který by měl být stále a vědomě řízen, kontrolován a vylepšován za účelem zajištění kontinuity podnikání, minimalizace obchodních ztrát a zvyšování či urychlování návratnosti investic a obchodních příležitostí. Informační bezpečnost není něco, co se koupí, je to něco, co je děláno. Proces zavádění systému informační bezpečnosti probíhá v několika definovaných a popsaných etapách, kde má každá z etap předepsané vstupy, kterými mohou být dokumenty nebo také vzájemná konzultace, výstupy a nechybí ani terminování zahájení a ukončení jednotlivých etap.

Analýza rizik je základní aktivitou procesu. Cílem je vytvoření dokumentu s definovanými situacemi, pravděpodobnostmi a vzniklými riziky. Na základě výstupů je možné s určitostí definovat konkrétní mechanismy a určit jejich nezbytnost, anebo naopak nadbytečnost.

Bezpečností politika obsahuje soubor pravidel, opatření a postupů, jejímž úkolem je zabezpečit informační bezpečnost na požadované úrovni, s přihlédnutím k minimalizaci spotřeby zdrojů, tady k nákladové efektivitě. Bezpečnostní politika odpovídá na otázky vztahující se k principu odpovědnosti, principu efektivity, určení časového rámce účinnosti a vynucení a způsob uvedení do praxe.

Implementace protiopatření obsahuje studii bezpečnostních opatření a jejich zavedení do praxe. Bezpečnostní politika obsahuje obecné prvky informační bezpečnosti, které je nutné před zavedení přeformulovat a upravit. Tato etapa zahrnuje plány nákupu hardware, software, proškolení zaměstnanců, plán tvorby pravidel, konfigurační změny apod. Implementační studie je pro každé konkrétní prostředí jedinečná.

Bezpečnostní audit periodicky ověřuje stav implementace bezpečnostní politiky a její správné naplňování. Toto opakující se ověřování je nutné i z důvodu neustále se měnícího prostředí uvnitř podniku nebo pro zachování shody s lokální i mezinárodní legislativou a normami.

1.1. Bezpečnostní atributy

Cíle bezpečnostní politiky lze charakterizovat jako sadu bezpečnostních atributů zajištění ochrany informací. Tyto cíle mohou přímo vést k zajištění informační bezpečnosti, nebo také k zajištění jakosti informačních a komunikačních systémů a nemálo důležité efektivní využívání zdrojů organizace.

Cíle k zajištění atributů informační bezpečnosti mohou být například:

- důvěrnost/diskrétnost – ochrana před neoprávněným čtením osobou či systémem, které nejsou vlastníkem, zpracovatelem ani uživatelem informace;

- integrita – ochrana před neoprávněnými úpravami či zničením ať již úmyslně nebo při přenosu či uchování informace;

- dostupnost – zajištění možnosti přístupu a ochrana před jeho neoprávněným zamezením. Je tedy důležité zachovat přístup k relevantním uloženým informacím.

Dále můžeme zahrnout také:

- individuální zodpovědnost – individuální zodpovědnost nebo také nepopiratelnost je vyloučení možnosti popřít provedení nějaké operace v minulosti;

- autenticita – ověření informace nebo její autentický původ.

Cíle vedoucími k zajištění jakosti:

- spolehlivost – poskytuje jistotu spolehlivého provozu komplexností, nepřetržitou dostupností a včasností;

- efektivita – vyjadřuje praktickou účinnost, výkon a využitelnost informace; efektivita je sekundárním kritériem pro posouzení jakosti;

- jakost – kvalita informace a jejího vzniku, zpracování, přenosu, uchování a likvidaci; základem pro informační bezpečnost jsou normy zajištění bezpečnosti, tedy ISO 9000;

- shoda – shodou se rozumí dodržování příslušných norem, ustálených postupů, metod, standardů a směrnic.

1.2. Bezpečnostní principy

Pro informační bezpečnost jsou typické bezpečnostní principy, které jsou následně aplikovány v podniku většinou jako součást komplexního systému řízení informační bezpečnosti. Tyto principy jsou nicméně obecné a lze se s nimi popisně setkat například i ve skupinách norem ISO/IEC 27000 nebo ISO/IEC 20000:

- princip odpovědnosti – přesně identifikuje individuální jednoznačně stanovenou osobu nebo skupinu osob, které jsou zodpovědné za prosazování a dodržování stanovených zásad, pravidel a postupů informační bezpečnosti;

- princip integrace – prosazování informační bezpečnosti je řízeno komplexním systémem řízení informační bezpečnosti (ISMS), který integruje a koordinuje činnosti všech dotčených útvarů jak na straně podniku, tak i třetích stran, které jsou účastny;

- princip znalosti – všechny zainteresované strany musí být v přiměřené míře seznámeny se zásadami informační bezpečnosti stanovené bezpečnostní politikou;

- princip uvědomění – všechny zainteresované strany jsou schopny interpretovat a aplikovat stanovenou bezpečnostní politiku podniku;

- princip kontroly – zavádění a dodržování zásad a postupů informační bezpečnosti musí být pravidelně kontrolováno a zjištěné nedostatky musí být předepsaným způsobem zdokumentovány a následně odstraněny; tyto kontroly mohou být prováděny i formou nezávislého auditu, který důsledně ověří míru a kvalitu realizace a přijatých opatření;

- princip kontinuity – přijatá bezpečnostní opatření musí být uplatňována v celém podniku;

- princip formalizace – prosazování a řízení informační bezpečnosti je spojeno s formalizovanými a jednoznačně definovanými postupy, jejichž uplatňování je náležitě dokumentováno;

- princip efektivity – jsou voleny takové postupy a bezpečnostní opatření, která zajišťují maximální účinnost při minimální spotřebě vynakládaných zdrojů;

- princip nejlepších praktik – přijaté postupy a bezpečností opatření jsou uváděny na základě ověřených praktik definovaných skupinami norem a doporučení;

- princip soustavného rozvoje – nasazení informační bezpečnosti počítá se soustavným rozvojem, zkvalitňováním a zvyšováním její úrovně.

1.3. Bezpečnostní politika

Bezpečnostní politiku tvoří dokumentace popisující strategii zajišťující informační bezpečnost. Jejím obsahem je pokrytí všech aspektů zabezpečení ochrany organizace v oblasti informační bezpečnosti a zpravidla vychází ze standardů ISO/IEC 27001 a ISO/IEC 2002. Při definici bezpečnostní politiky je důležité ukázat jasný směr politiky a podporu řízení pro implementaci a správu informační bezpečnosti. Pro zajištění efektivity politiky musí být jasně a srozumitelně komunikována přes celou organizaci. Potřeby politiky musí být podporovány řízením organizace, nastaveny potřebné podpůrné procesy s odpovídajícím technickým rámcem, a vhodně zvoleny autority a prostředky, které slouží pro dodržování specifikovaných reakcí v případě ohrožení informační bezpečnosti. Bezpečnostní politika je základem pro kvalitní informační bezpečnosti a je tedy hlavním úkolem zajistit správné zaměření a směr působení jako prvku, který spojuje všechny aspekty řízení informační bezpečnosti.

Charakteristiky jakékoli politiky závisí na mnoha faktorech. To bývají zpravidla všeobecně popsány jako kultura organizace. Některé organizace mají silnou podporu vedení a řízení, které může mít za následek definici politik, které obsahují striktní definice příkazového charakteru. Příkladem může být vyžadování odhlášení z informačních systémů po ukončení pracovní doby. Jiné organizace používají jemnější fráze přesvědčující všechny, jež jsou předmětem politiky a objasňující specifické části politiky a vyzívající k jejich dodržování. Bez ohledu na kulturu nebo styl řízení organizace je účelem politiky informační bezpečnosti pomáhat řídit rizika a zmírňovat je na přijatelnou úroveň.

S růstem organizací se stávají předchozí metody komunikace bezpečnostní politiky méně efektivní. Současně roste i tlak legislativy a regulačních orgánů. Pro správné zajištění jejich požadavků a identifikaci přínosů pro organizaci včetně zvýšení účinnosti a dalšího omezení rizik spojených s informační bezpečností je potřeba:

- snížit nesrozumitelnost politik informační bezpečnosti;

- poskytnout jasný směr řízení a závazků;

- zavést dohodnuté role a odpovědnosti.

Posouzení výše uvedených bodů poskytuje prostředky pro řízení nevyhnutelných problémů, které se zpravidla objevují při procesu řízení informací. Toto problémy mohou být vyváženy potřebou sdílet informace s ohledem na nutnost omezení přístupů k těmto informacím. Politika je výrazem vůle a je potřeba podporovat vznik dalších podřízených politik s ohledem na pragmatické postupy při řízení organizace. Následující obrázek zachycuje příklad kompletního souboru politik využívaných v organizaci.

Existuje mnoho termínů při popisu politiky informační bezpečnosti. Například v USA je běžně využíván termín „politika“ pro dokumenty, které jsou ve Velké Británii označována jako normy. Tato odlišnost terminologie může často vést k nedorozumění v rámci organizace působící současně na několika trzích.

V našich podmínkách využíváme následující model terminologie:

- podnikové politiky informační bezpečnosti;

- konkrétní politiky;

- normy/specifikace/standardy;

- postupy.

Firemní politika informační bezpečnosti stanovuje záměry a zásady týkající se informační bezpečnosti. Mělo by se jednat o dokument, který bude nadčasového charakteru, což znamená, že bude politika informační bezpečnosti měněna pouze minimálně. Firemní politika informační bezpečnosti musí:

- být jasná a jednoznačná;

- obsahovat prohlášení týkající se:

- rozsahu;

- legislativní a regulační povinnosti;

- role a odpovědnosti;

- strategický přístup a principy;

- přístup k řízení rizik;

- postup v případě porušení politiky.

Tato politika musí být schválena na nejvyšší organizační úrovni, například generálním ředitelem, jednatelem nebo jiným statutárním orgánem.

V případě specifických politik lze předpokládat, že jejich změny budou probíhat častěji než v případě firemní politiky informační bezpečnosti. Tyto politiky jsou detailnějšího charakteru, a proto musí jejich obsah efektivně reagovat na měnící se prostředí jak uvnitř organizace, tak i ve vztahu s okolím. Mezi zástupce těchto politik patří:

- klasifikace informací;

- řízení přístupu;

- řízení provozu;

- řízení incidentů;

- fyzická bezpečnost;

- lidské zdroje;

- přístupy třetích stran;

- řízení kontinuity provozu.

Bezpečnostní standardy poskytují návod vedoucí k definování a přípravě specifických politik a jsou často spojené s konkrétní technologií či službou. Velmi často jsou používané jako reference pro účely auditu a vycházejí zpravidla z:

- zkušenosti;

- best practice;

- interní testování;

- podnikatelské prostředí;

- výzkum.

Vývoj norem jako takových je nutné sledovat, jelikož obsahují odraz aktuálních problémů informační bezpečnosti, jejich předcházení a odstraňování.

Postupy jsou definovanou posloupností kroků či proces, které slouží pro jasné definování, jak lze docílit určitého cílového stavu. Každý postup by měl být:

- jasný;

- jednoznačný;

- proveditelný;

- aktuální;

- testovaný;

- zdokumentovaný.

Každá politika, která je v organizaci vytvořena by měla mít určitý zavedený harmonizovaný formát, aby bylo možné se v každé z těchto politik dobře orientovat. To platí jak pro firemní politiku informační bezpečnosti, tak i pro všechny ostatní politiky a postupy, které z politiky informační bezpečnosti vycházejí. Obecně zavedený formát těchto dokumentů je následující:

- název politiky – identifikace politiky;

- shrnutí účelu politiky – jednoduché a stručné shrnutí účelu politiky, které umožní čtenáři rychle pochopit účel a působnost;

- číslo verze a změnový list – slouží pro zajištění komunikace vždy poslední aktuální platné verze;

- úvod;

- definice – definice převážně technických termínů mající vztah k politice a mající specifický význam v kontextu informační bezpečnosti;

- oblast působnosti – definuje skupinu zainteresovaných osob, na které se konkrétní politika vztahuje;

- definice orgánů včetně legislativních a regulačních – identifikuje oblast autorit, které mají na politiku vliv, tedy vedení organizace, legislativa a regulátoři;

- cíle a základní principy – každá politika by měla obsahovat soubor cílů, na které se politika vztahuje a které pomáhají definovat zásady, se kterými se pracuje;

- role a odpovědnosti – role a povinnosti se vztahují na oblast působnosti politiky;

- politiky – část sloužící k popisu a komunikaci konkrétní politiky;

- další sdělení – zde se nejčastěji uvádí reference na další politiky, které jsou touto politikou ovlivněny nebo které ovlivňují tuto politiku.

1.4. Klasifikace aktiv

Jedním z kroků zavádění informační bezpečnosti v organizaci je vytvoření seznamu aktiv, která vyžadují ochranu. Taková aktiva jsou následně posouzena z hlediska rizika, klasifikována a zabezpečena.

![]()

Má-li být řízení informační bezpečnosti komplexní, je důležité, aby inventarizace aktiv byla více méně úplná. Nelze přesně definovat obecnou strukturu, která by obsáhla všechna aktiva. Vždy záleží na konkrétní organizaci, v rámci které je nutné přizpůsobit inventární seznam konkrétním potřebám. To samozřejmě souvisí i s výchozím bodem inventarizace. Je obecně známým faktem, že nejvíce ceněným aktivem v organizaci jsou informace. Proto se často v tomto ohledu hovoří jako o informačních aktivech. V rámci ISO/IEC 27000 jsou aktiva definována jako aktiva čistě informační, aktiva neinformační nebo také aktiva fyzická a lidské zdroje.

1.4.1. Informační aktiva

Informační aktiva mohou být dále rozdělena na digitální data, hmotný majetek, dlouhodobý nehmotný majetek, aplikační software a operační systémy.

Z pohledu klasifikace informačních aktiv lze rozlišovat tato aktiva jako:

- důvěrné/citlivé – únik takových aktiv mimo organizaci může mít za následek velké finanční ztráty; přístup k takovým aktivům musí být zajištěn na principu oprávněnosti osoby, tzn., že existuje přesně definovaná skupina osob, která může s aktivy manipulovat; v případě poskytnutí aktiva třetí osobě, musí být těmito osobami podepsána smlouva o utajení; za důvěrná aktiva jsou považována zejména ta aktiva, na která se vztahuje povinnost mlčenlivosti dle zvláštních předpisů; těmito zvláštními právními předpisy jsou zejména zákon č. 412/2005 Sb., o ochraně utajovaných informací a o bezpečnostní způsobilosti, zákon č. 127/2005 Sb., o elektronických komunikacích a o změně některých souvisejících zákonů a zákon č. 101/2000 Sb., o ochraně osobních údajů a o změně některých zákonů; důvěrnými aktivy jsou také taková aktiva, která jsou předmětem obchodního tajemství organizace;

- interní – pokud dojde k úniku takových aktiv, bude to mít za následek zanedbatelné finanční ztráty. Zveřejnění takových aktiv nesmí způsobit vážné poškození organizace a přístup k takovým aktivům je zpravidla poskytován všem zaměstnancům organizace nebo třetím stranám;

- veřejné – nedostupnost aktiva nebude mít žádné negativní efekt; pokud takové aktivum unikne mimo organizaci, nezpůsobí takový únik organizaci žádnou ztrátu; veřejná informační jsou zpravidla označena jako firemní komunikace a schválena příslušným oddělením; na tyto aktiva nejsou kladeny žádné požadavky z pohledu jejich zpracování.

Na informační aktiva je nutné nahlížet i z pohledu atributů informační bezpečnosti. Tedy na jejich důvěrnost, integritu a dostupnost.

Důvěrnost informačních aktiv se vztahuje k ochraně aktiv před neoprávněným zveřejněním. Dopad neoprávněného zveřejnění důvěrných informačních aktiv může být různý pro aktiva týkající se organizace nebo osobních údajů jak zaměstnanců, tak i zákazníků. Proto je definována povinnost mlčenlivosti:

- nízká – informační aktiva nemající povahu důvěrných informačních aktiv; únik takových aktiv nemůže poškodit organizaci; příkladem mohou být tiskové zprávy, firemní brožury a letáky nebo informace zveřejněné na internetových stránkách;

- střední – informační aktiva týkající se organizace, které nejsou zpřístupněna veřejně a mají povahu interních dokumentů; neoprávněné zveřejnění může vést k poškození organizace; příkladem může být projektová dokumentace, interní telefonní seznam, atd.;

- vysoká – informační aktiva, která jsou velmi citlivá nebo osobního charakteru; zaměstnanci jsou povinni dodržovat pravidla ochrany takových aktiv a jsou tedy povinni postupovat tak, aby nedošlo k neoprávněnému nakládání s takto klasifikovanými aktivy; neoprávněné nakládání může závažným způsobem poškodit organizaci; příkladem mohou být informace o cenách, fúze a akvizice, marketingové strategie a informace o zákaznících.

Integrita informačních aktiv odkazuje na úplnost a přesnost informací. Ke ztrátě integrity dojde, pokud je informace neoprávněně změněna. Tato změna může být provedena úmyslně nebo neúmyslně. Pokud není integrita informačního aktiva opět obnovena, může mít využívání obsažených informací za následek nepřesnosti či chybná rozhodnutí. Míra porušení integrity může být rozdělena do následujících skupin:

- nízká – v případě porušení integrity informačních aktiv je zde minimální nebo žádný dopad na fungování organizace;

- střední – v případě porušení integrity informačních aktiv je zde výrazný dopad na organizaci;

- vysoká – porušení integrity informačních aktiv je zcela nepřípustné.

Dostupnost informačních aktiv definuje, jak rychle jsou v případě ztráty požadované informace potřeba. Obecné zásady pro stanovení kritérií dostupnosti informačních aktiv lze definovat jako:

- nízká – minimální dopad na organizaci v případě, že nejsou informační aktiva dostupná až 7 dní;

- střední – v tomto případě je značný dopad na organizaci a podnikání, pokud nejsou informační aktiva dostupná do 48 hodin;

- vysoká – informační aktiva jsou bezpodmínečně potřeba na bázi 24×7; jejich ztráta je tedy nepřípustná.

1.4.2. Neinformační aktiva

V případě neinformačních aktiv jsou tato aktiva využívána pro vytváření, zpracování a uložení informace. Tato aktiva musí být identifikována a oceněna za účelem vyhodnocení jejich potřeby v rámci příslušných obchodních procesů. Ocenění aktiv, které nejsou informačními aktivy, jako je software, hardware a služby, se provádí na základě různých kritérií pro určené skupiny těchto fyzických aktiv. I na neinformační aktiva je nutné nahlížet z pohledu atributů informační bezpečnosti. Tedy na jejich důvěrnost, integritu a dostupnost.

Důvěrnost neinformačních aktiv je takovým faktorem, který dané aktivum v konkrétních procesech organizace zabezpečuje. Lze definovat několik možností pro rozlišení důvěrnosti neinformačních aktiv:

- nízká – informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má nízké požadavky na důvěrnost;

- střední – informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má stupeň důvěrnosti identifikován jako střední;

- vysoká – informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má v rámci podnikových procesů identifikován nejvyšší stupeň důvěrnosti.

Integrita neinformačních aktiv určuje bezpečnost a spolehlivost jednotlivých aktiv figurujících ve specifických obchodních procesech dle požadavku na integritu informací. Požadavky na integritu neinformačních aktiv:

- nízké – závislost a spolehlivost služeb poskytujících konkrétní aktivum vzhledem k obchodním procesům je nízká; informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má požadavky na stupeň důvěrnosti nízký;

- střední – závislost a spolehlivost služeb poskytujících konkrétní aktivum vzhledem k obchodním procesům je střední; informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má střední stupeň požadavků na důvěrnost;

- vysoké – závislost a spolehlivost služeb poskytujících konkrétní aktivum vzhledem k obchodním procesům je vysoká; informace, která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva má vysoký stupeň požadavků na důvěrnost.

Dostupnost neinformačních aktiv se opět určuje na základě dopadu nedostupnosti aktiva v rámci organizace a podnikových procesů. Tato nedostupnost může dosahovat následujících stupňů:

- nízký – vliv na dostupnost informačních aktiv v rámci podnikových procesů a informace která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva je nízká;

- střední – vliv na dostupnost informačních aktiv v rámci podnikových procesů a informace která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva je střední;

- vysoká – vliv na dostupnost informačních aktiv v rámci podnikových procesů a informace která je vytvořena, zpracována nebo uchována za pomoci neinformačního aktiva je vysoká.

Neinformační aktiva jsou dále klasifikována dle následujících skupin:

A. IT aktiva (hardware):

i. servery;

ii. kritické desktopy;

iii. notebooky, mobilní komunikační zařízení;

iv. ostatní desktopy;

B. síťové komunikační vybavení:

i. přepínače, směrovače;

ii. firewally;

iii. pronajaté datové okruhy;

iv. telefonní ústředny;

C. software, nástroje:

i. operační systémy;

ii. aplikace;

iii. softwarové nástroje;

iv. databáze;

D. média:

i. záložní média – data;

ii. záložní média – OS, aplikace, softwarové nástroje;

iii. pracovní kopie – OS, aplikace, softwarové nástroje;

iv. záložní média – zdrojové kódy;

v. archivní média;

E. podpůrné služby:

i. napájení;

ii. klimatizace;

iii. systém ochrany objektů;

iv. požární systém;

v. voda;

vi. přístupový systém;

vii. únikové cesty.

1.4.3. Lidské zdroje

Informační aktiva jsou v rámci organizace zpřístupněna zaměstnanců, stejně jako osobám mimo organizaci, které tato aktiva využívají pro plnění obchodních vztahů. Proto je potřeba identifikovat a popsat všechny osoby, které s takovými aktivy manipulují nebo manipulovat mohou. Analýzu požadavků konkrétních osob z pohledu informačních aktiv musí provést vlastník příslušného podnikového procesu. Definované lidské zdroje mohou být zaměstnanci, kontraktoři nebo dodavatelé a jejich zaměstnanci. I na lidské zdroje je z pohledu informační bezpečnosti nahlíženo jako na aktiva s jejich vlastními atributy informační bezpečnosti.

Důvěrnost:

- nízká – přístup k informačním aktivům neohrozí zájmy a fungování organizace; z pohledu rolí uvnitř organizace a třetích stran jsou tato aktiva klasifikována jako veřejná;

- střední – přístup k informačním aktivům je omezen a informační aktiva jsou identifikována jako interní;

- vysoká – v tomto případě jsou informační aktiva dostupná pouze velmi omezené skupině osob a jejich klasifikace je důvěrné nebo citlivé.

Integrita:

- nízká – narušení bezpečnosti osobou, které je přiřazena role, neovlivní fungování organizace nebo podnikatelskou činnost; informační aktivum je klasifikováno jako veřejné nebo interní;

- střední – narušení bezpečnosti osobou, které je přiřazena určitá role, má mírný vliv na podnikatelskou činnost; informační aktivum je klasifikováno jako veřejné nebo interní;

- vysoká – narušení bezpečnosti osobou, které je přiřazena určitá role, má zásadní vliv na fungování organizace nebo podnikatelskou činnost; informační aktivum je klasifikováno jako důvěrné nebo citlivé.

Dostupnost:

- nízká – nedostupnost osoby, které je přiřazena konkrétní role nemá vliv na fungování organizace nebo podnikatelskou činnost;

- střední – nedostupnost osoby, které je přiřazena konkrétní role má mírný vliv na fungování organizace nebo podnikatelskou činnost;

- vysoká – nedostupnost osoby, které je přiřazena konkrétní role má zásadní vliv na fungování organizace nebo podnikatelskou činnost.

Jak je z popisu klasifikace jednotlivých typů aktiv, tedy informačních, neinformačních i lidských zdrojů, patrné, všechny typy aktiv spolu navzájem souvisí, jelikož se vyskytují ve všech fázích životního cyklu informace v rámci informační bezpečnosti.

Všechny články:

1. Informační bezpečnost

2. Normy a legislativa

3. Analýza a řízení rizik

4. Systém řízení informační bezpečnosti (ISMS)

5. Metodiky a pracovní rámce

6. Audit informační bezpečnosti

7. Využití softwarových nástrojů

Pingback: Audit informační bezpečnosti – normy a legislativa | brichacek.net

Pingback: Audit informační bezpečnosti – metodiky a pracovní rámce | brichacek.net

Pingback: Audit informační bezpečnosti – audit a softwarové nástroje | brichacek.net

Pingback: Audit informační bezpečnosti – systém řízení informační bezpečnosti (ISMS) | brichacek.net